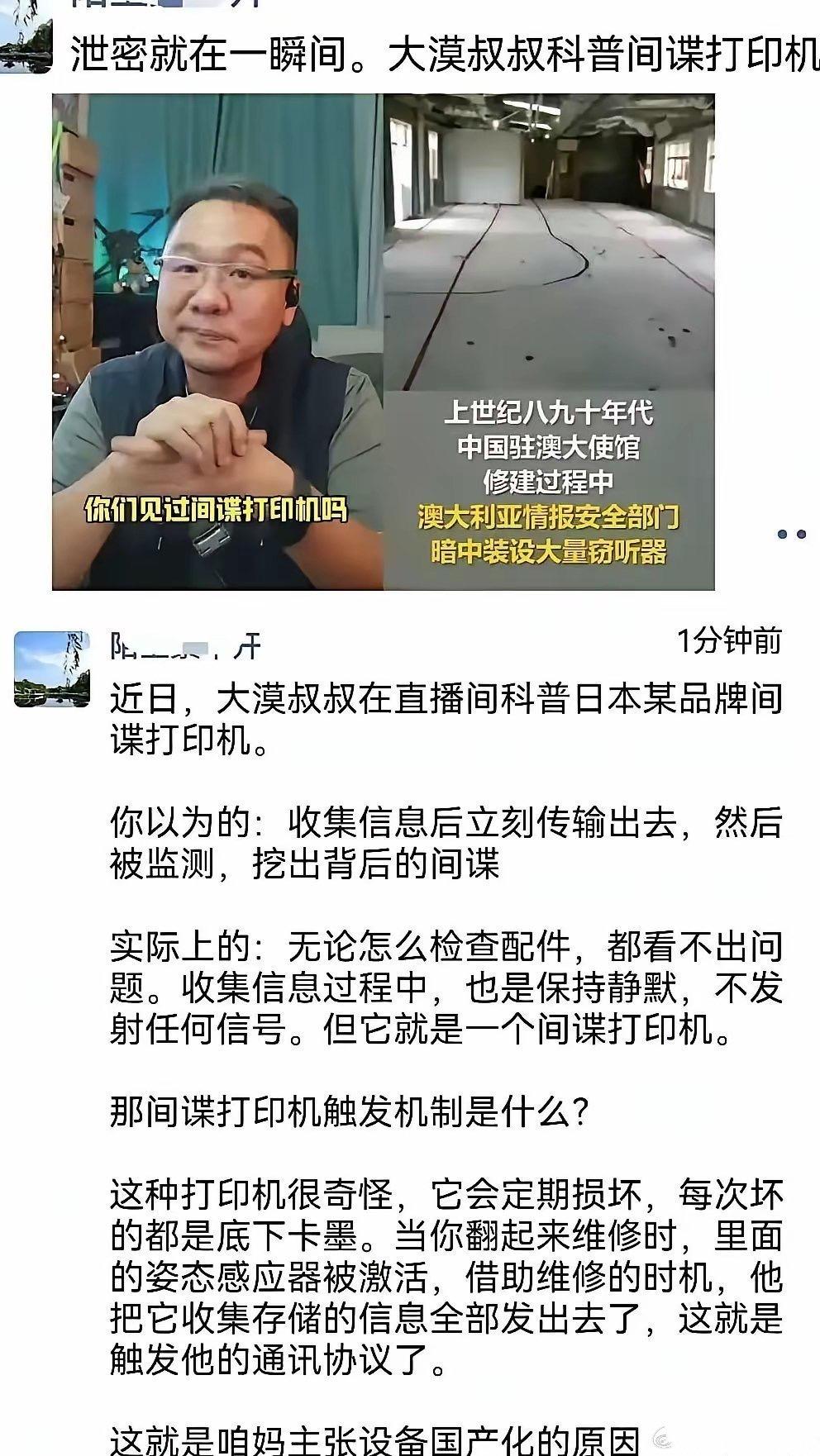

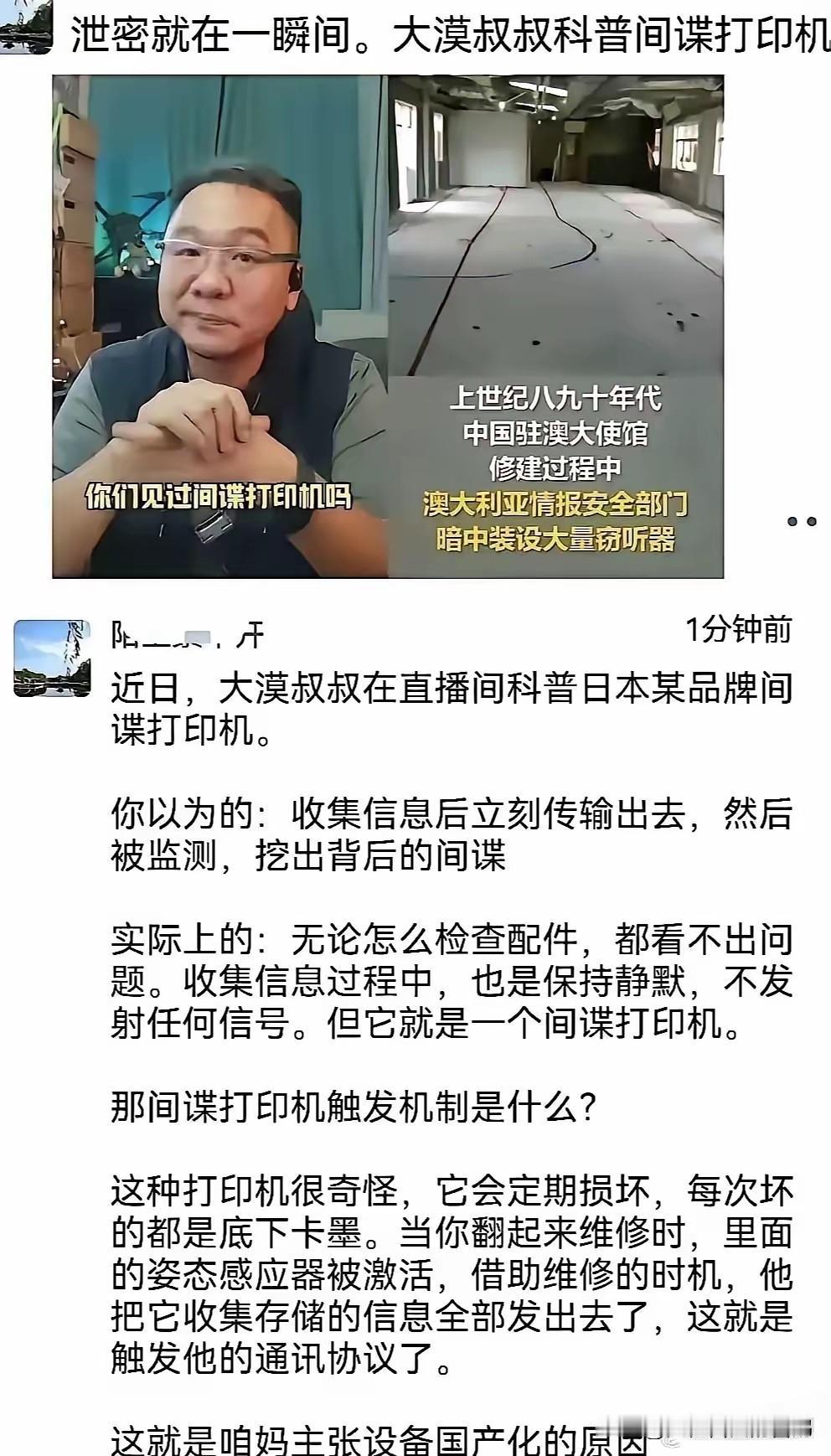

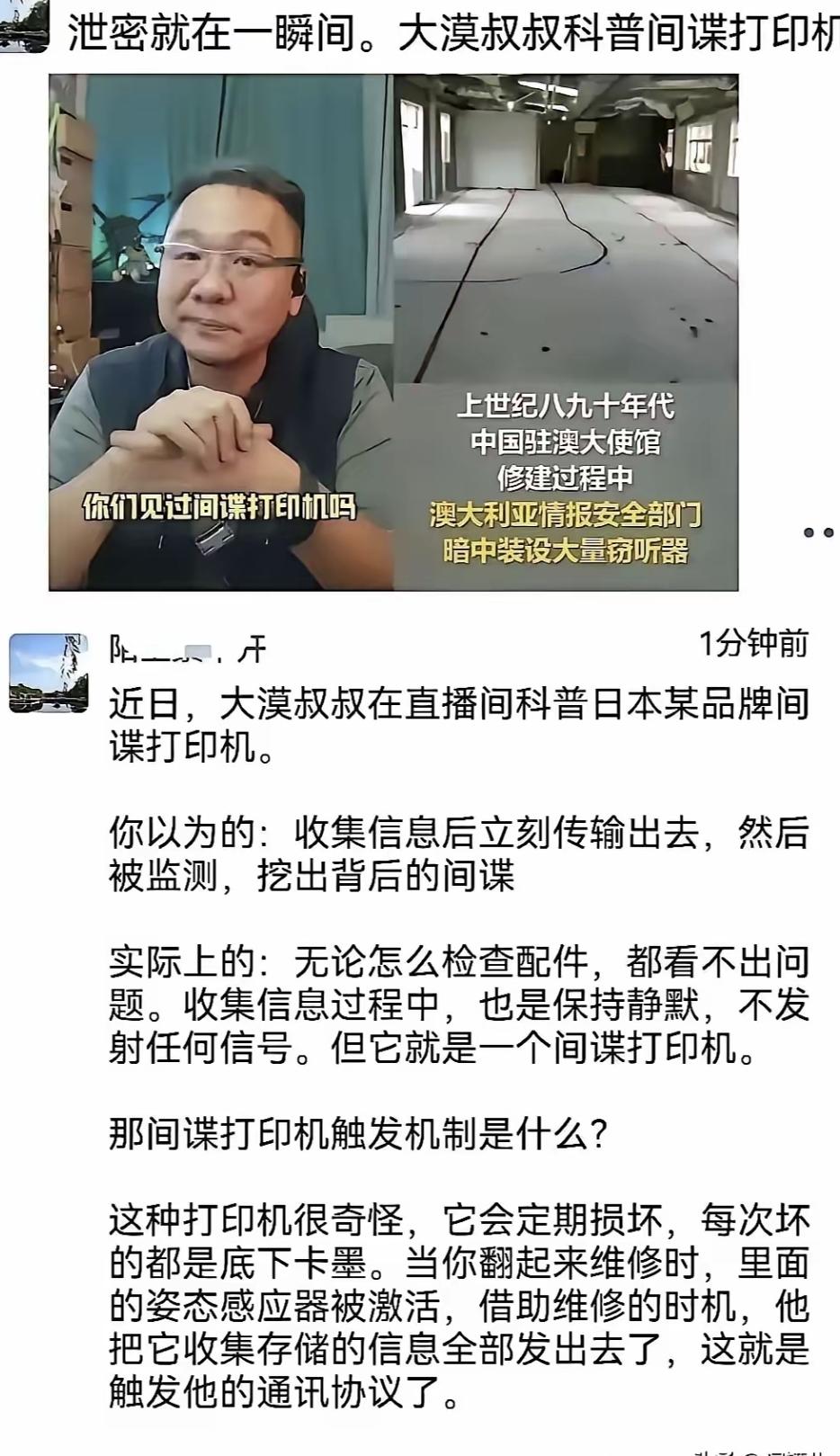

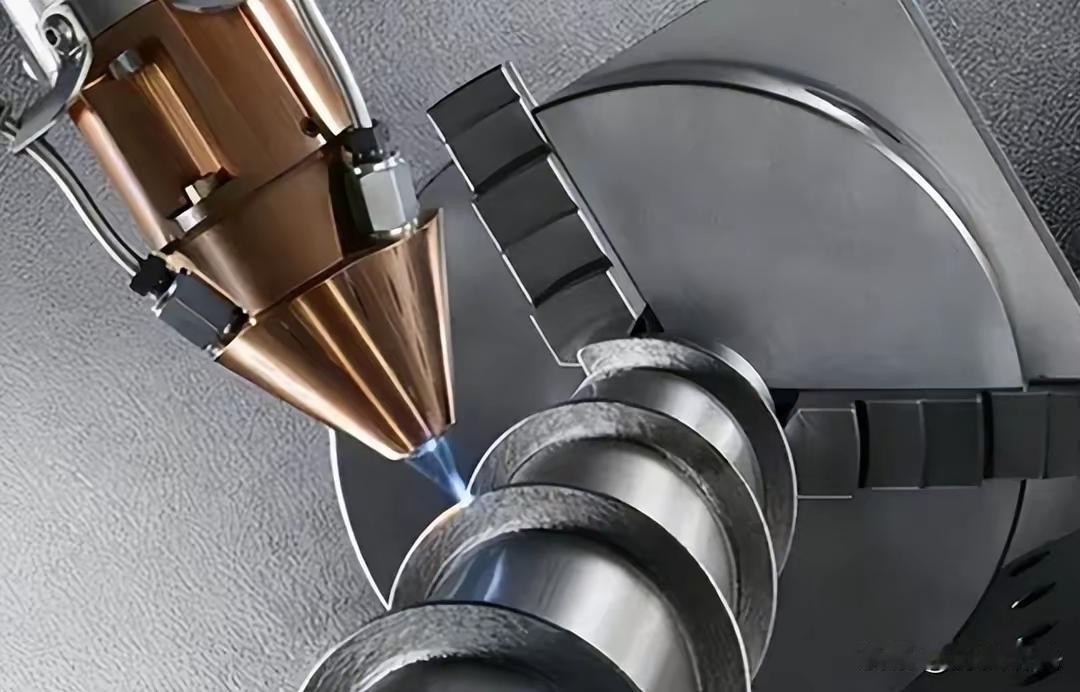

泄密就在一瞬间,小日子的间谍打印机真的太可怕了!跟别的打印机不一样,日本某品牌打印机会定期损坏,而当你维修时,打印机里面的感应器会被激活,将它收集存储的信息全部发出去。 在现代办公环境中,打印机几乎是标配,无论是政府机关、公立医院,还是律师事务所、科技公司,打印机每天都在处理数量庞大的敏感文件。 很多人以为,文件一打印,就万事大吉,但真正的问题,恰恰发生在纸张落地之后。 据一项调查,近60%的企业从未对淘汰的打印设备进行数据清除处理,更惊人的是,约27%的打印设备仍然保持默认联网状态,未经任何权限设置即可远程访问。 这就给了黑客和情报机构可乘之机,尤其是部分国外品牌的打印机,存在“预设远程维护端口”“后台数据缓存上传”等隐秘机制。 一旦触发,所有与之相关的打印记录、扫描图像、甚至用户登录信息都可能被悄悄转移。 本次引发广泛关注的一起案例,起源于欧洲安全研究人员对一款日本制造的高端激光打印机展开逆向分析。 研究人员发现,该设备在检测到“维修模式”启动时,会自动唤醒内部一个隐藏模块,并通过设定好的网络接口发送缓存信息。 而所谓的“维修模式”,并不需要真正的物理故障,只需通过特定操作触发,比如频繁打印失败、纸张卡顿等,这一机制就会被激活。 更令人担忧的是,这一模块并无法由普通用户关闭或检测,仅在高级调试界面中才可见。 虽然该品牌迅速回应称这是“远程维护功能”,但欧洲网络安全署已将其列入“高风险设备”观察名单,并建议各成员国政府机关暂停采购该系列产品。 这不是孤例,2023年德国联邦信息安全局(BSI)就曾警告,部分东亚国家制造的办公设备存在“数据回传行为”,而这些行为往往掩藏于合法功能之中,不易察觉。 过去,人们谈网络安全,关注的多是电脑、手机、服务器,但如今,打印机、摄像头、网络音箱等“边缘设备”正逐渐成为黑客的最爱,它们通常防护薄弱,却连接着关键系统,且容易被忽视。 更关键的是,打印机不像电脑那样有专人维护,很多时候是随便一个员工就能安装驱动、连上局域网,甚至通过U盘直接操作,而这个U盘,很可能已经被“种入”远程控制程序。 一项研究指出,现代打印机的硬件设计已高度智能化,包含多个处理器、内存芯片、操作系统以及网络接口,功能相当于一台微型计算机。 如果攻击者能够拿下打印机,就等于在受害网络中打入了一个“隐形节点”。 这也解释了为何近几年,情报机构频频将办公设备纳入间谍活动调查范围。 本次事件中最耐人寻味的一点,是“维修环节”的敏感性,按理说,打印机故障,送厂维修是常规操作。但正是这一过程,成为了数据“最后一跳”的出口。 原因很简单:多数用户并不会在报修前彻底清除打印机缓存数据;而维修厂商对设备的操作权限远远超出普通用户,甚至可以直接调取底层数据模块。 如果这一维修系统本身就已被“污染”,那么整个过程就变成了“顺理成章的情报收集”,而日本这款打印机的“感应式发送”机制,恰恰提供了这样的可能性。 2025年,日本经济新闻在一篇专栏中也指出,由于全球制造业分工高度依赖跨国供应链,设备在设计初期就有可能被预植“远程服务框架”,一旦这些框架被滥用,后果难以控制。 正是在这背景下,国产化替代正逐渐成为信息安全领域的“关键词”,不仅是芯片、操作系统,连打印机这样的传统设备,也被纳入国家网络安全防护体系。 目前,国内多家厂商已推出自主设计、自主可控的安全打印机,内存芯片可物理拆卸、数据加密存储、无远程控制模块,完全隔绝外部网络。 部分型号还通过了国家保密科技测评中心的安全认证,具备“涉密信息设备”资质,这类设备虽然成本略高,但在关键行业,早已成为“标配”。 打印机泄密问题,其实不是今天才出现的,但长期以来,它往往被视为“小风险”,在网络安全预算中几乎没有位置,大多数机构更愿意出钱买防火墙、装杀毒软件,却忽略了这个“门口的隐患”。 更容易被低估的,是“使用习惯”的问题,很多泄密事件并非设备本身有漏洞,而是人们“信任默认设置”,甚至随意下载驱动、使用公共U盘、把淘汰设备随便处置。 而在全球信息战愈演愈烈的当下,这种认知迟钝,代价将是无法承受的。 在这个连电饭煲都能联网的时代,所谓“信息安全”早已不只是程序员的事,而是每一个办公室、每一台设备、每一个习惯的总和。 打印机,不再是一个简单的输出工具,而是一个隐藏在日常中的信息节点,它可能是你数据安全的最后一道防线,也可能是对手获取情报的第一扇窗户。 我们不能再用“传统思维”去看待这些“传统设备”了,因为在信息战打响的今天,真正决定胜负的,往往不是那台最强的服务器,而是你身边那台最不起眼的打印机。